با گذشت زمان و پیشرفته شدن صفحات وب، کاربران توانستند از طریق این صفحهها، امکاناتی مانند استفاده از فرمهای ثبت نام در یک سایت، پرداخت آنلاین و اعمالی بهمنظور تعامل مستقیم با وبسرور را بهدست آورند. این پیشرفتها در سالهای اخیر نهتنها به سود کسبوکارهای آنلاین و تسهیل در انجام امور و عملکرد آنها بوده، بلکه کمک شایانی نیز به مجرمان سایبری برای دستیابی به اهداف خود مانند سرقت اطلاعات بانکی کاربران، کرده است.

وبسایتها، وبسرورها و برنامههای کاربردی وب که همگی دارای عملکردی در لایهی کاربرد (Application) هستند، در دنیای امروز پیوسته مورد انواع تهدیدات و حملات سایبری قرار میگیرند.

پس چگونه میتوان این بخشهای حیاتی کسبوکار آنلاین را از این حملات حفظ کرد؟ دو راه برای این کار وجود دارد:

- توسعهی برنامههای کاربردی بهگونهای که در مقابل حملات مقاومتر باشند

- محافظت از برنامههای کاربردی با استفاده از فناوریهای محافظتی مانند WAF

دربارهی روش نخست، مراجع مختلفی، همانند OWSAP، بهمنظور توسعهی نرمافزارها بهشکل امن در اختیار توسعهدهندگان است. اما با اینحال، تمام اپلیکیشنها در این راهنما گفته نشدهاند و از سوی دیگر تجهیزات حفاظتی مانند IPS، IDS و فایروالها در زیرساختهایی که سرورها در آنها قرار دارند، قادر به جلوگیری از حملات لایهی اپلیکیشن نیستند. بنابراین روش بهتر آن است که با وجود امن کردن اپلیکیشن و استفاده از تجهیزات ایمنسازی لایهی شبکه همچون فایروالها، از یک WAF نیز برای جلوگیری از حملات لایهی کاربرد استفاده شود.

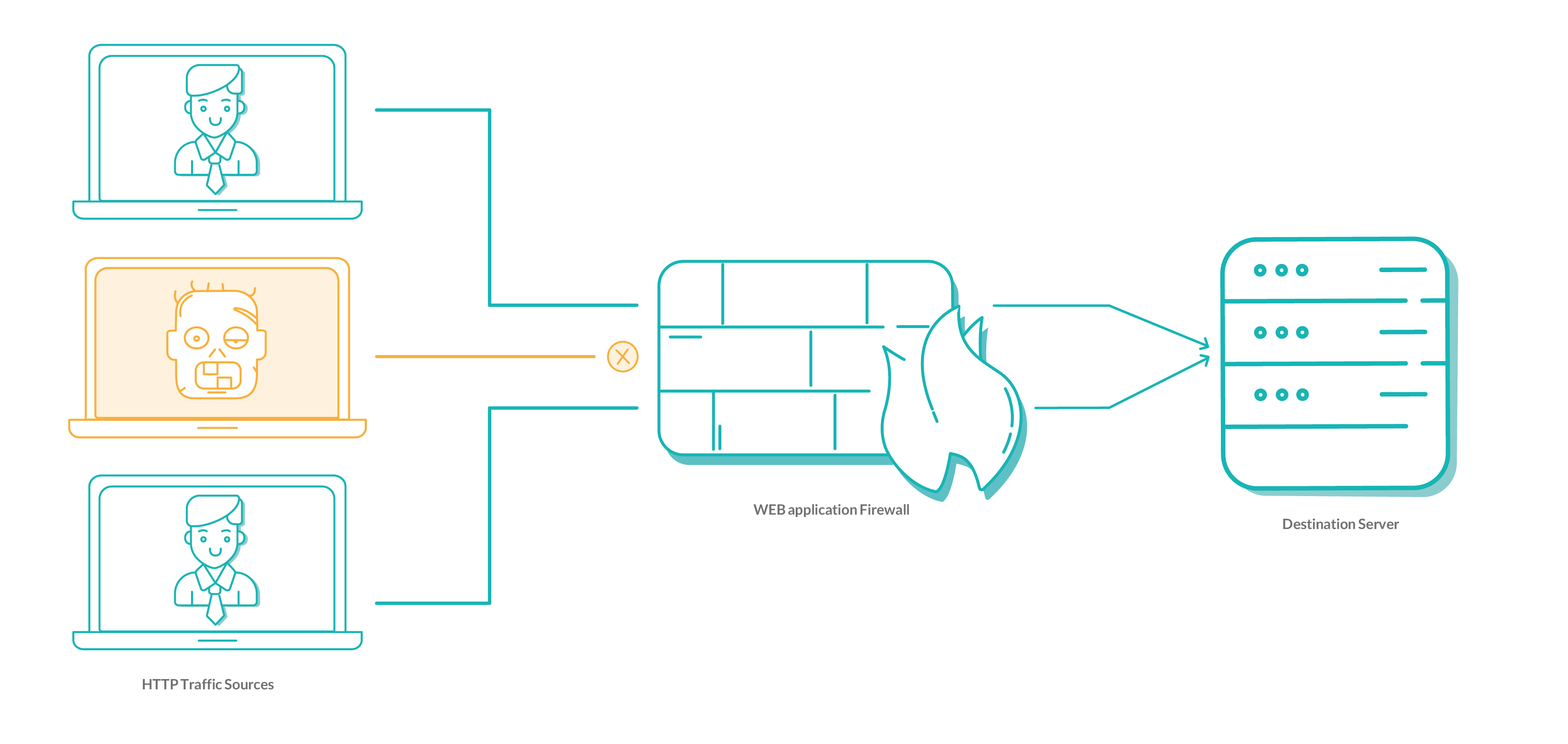

WAF دیواره آتشی است که در لایهی کاربرد عمل میکند، پس میتوان آن را همانند سپری امنیتی میان اپلیکیشن و اینترنت تصور کرد. دقت داشته باشید که WAF تنها میتواند از رخ دادن بخشی از حملات و نه تمام آنها جلوگیری کند.

عملکرد دیواره آتش وب

Web Application Firewall یا WAF با مانیتور و فیلتر متدهای GET و POST تبادل میان اپلیکشین وب و اینترنت، از اپلیکیشن وب در برابر ترافیک مخرب حفاظت میکند. برای مشهورترین آسیبپذیریهایی که سبب تهدید یک اپلیکیشن وب میشوند، دستهبندیهای مختلفی وجود دارد که owsap top 10 یکی از آنها است.

عملکرد WAF برمبنای مجموعه قوانینی است که به آنها rule (قاعده) گفته میشود. قواعد برای WAF مشخصکنندهی آن هستند که: باید بهدنبال چه تهدیدات/ نقاط ضعف/ رفتار ترافیکی بگردد، همچنین نوع عملی که در مقابل تهدید کشف شده باید انجام شود، چیست. به عبارت بهتر، این قواعد، دیواره آتش وب را قادر میسازند تا از اپلیکیشنهای وب محافظت کند.

براساس قوانین تعریفی، WAF، اپلیکیشن وب و درخواستهای مرتبط با آن را بررسی میکند و طبق این قواعد، میان ترافیک مجاز و غیرمجاز تمایز قایل میشود. نکتهی مهم آن است که WAF افزونبر هِدِر، کل محتوای پکت را نیز بررسی میکند. WAF همچنین قادر است تا الگوهای رفتاری نامعمول را نیز شناسایی کند.

یک کاربرد دیگر برای استفاده از WAF، تمایز میان نظرات اسپم و نظرات درست پیش از ثبت در وبسایت است. اگر WAF نظری را اسپم تشخیص دهد آن را پیش از انتشار در بخش نظرات، حذف میکند.

مدلهای پیکربندی WAF چیست؟

پیکربندی WAF عمومن بر پایهی سه مدل امنیتی زیر است:

- مدل وایتلیست (whitelist): در این مدل فهرستی از URLهای مجاز مشخص میشود و تنها ترافیک همین URLهای مشخص اجازهی عبور دارند. هر ترافیکی از URL غیر از URLهای فهرست مشخصشده، بلاک میشوند.

- مدل بلکلیست (blacklist): در این مدل، WAF از اپلیکیشن وب در برابر حملات شناختهشده محافظت میکند. به بیان بهتر WAF بهگونهای پیکربندی میشود که تهدیدات شناختهشده و فعالیتهای مخربی که سعی در دسترسی به اپلیکیشن وب یا سرور را دارند، مسدود کند. این مدل WAF برای اپلیکیشنهای عمومی در دنیای اینترنت که هر نوع کاربری میتواند به آنها دسترسی داشته باشد، مفید است. اما این مدل در برابر حملات zero-day، روش موثری بهشمار نمیآید. در حالت کلی این مدل به سه روش زیر انجام میشود:

- مبتنی بر الگو (Pattern based): در این حالت الگوهای عمومی از پیش تعیینشده (که معمولن زیر ۱۰۰ الگو هستند) در WAF قرار داده و درخواستهای ارسالی با این الگوها مطابقت داده میشوند. چنانچه درخواستی با یکی از این الگوها مطابقت پیدا کند، بهوسیلهی WAF بلاک میشود.

- مبتنی بر رفتار (Behavior based): در این حالت WAF با داشتن رفتار عادی کاربران سعی در تشخیص ناهنجاری بهعنوان حمله و جلوگیری از آنها میکند.

- مبتنی بر امتیاز (Score based): در این حالت، هر قانون دارای یک امتیاز است. چنانچه درخواستی با یکی از روشهای مبتنی بر الگو یا رفتار مطابقت پیدا کند، مجموع امتیاز قوانین منطبقشده، محاسبه میشود و اگر مقدار بهدست آمده به آستانهی از پیش تعریفشده برسد، WAF آن درخواست را بلاک میکند.

- مدل ترکیبی (Hybrid): در این مدل WAF بهگونهای پیکربندی میشود که متناسب با نیاز اپلیکیشن از هر دو روش وایتلیست و بلکلیست استفاده کند. از این روش میتوان هم در ساختارهای داخلی یک شبکه و هم ساختارهای عمومی (اینترنت) استفاده کرد.

انواع WAF چیست؟

WAF میتواند به سه شکل زیر پیادهسازی شود که هر یک از این روشها مزایا و معایب ویژهی خود را دارند:

- Network-based: در این روش، WAF بهشکل سختافزاری پیادهسازی میشود. مزیت این روش کنترل بیشتر بر امنیت ساختار شبکهی خود و عیب این روش، گران بودن آن است. چراکه در این روش شما به سختافزاری جدا، هزینهای برای نصب، پیکربندی، نگهداری و … نیاز خواهید داشت.

- Host-based: در این روش WAF میتواند بهشکل کامل در کدِ اپلیکیشن، مجتمع شود. این روش نسبت به روش قبل، کمهزینهتر است اما عیب آن، هدر رفت منابع سرور اصلی میزبان سایت، پیچیدگی پیادهسازی و هزینه نگهداری است.

- Cloud-based: سادهترین و ارزانترین روش پیادهسازی WAF این روش است. در این روش تنها کافی است DNS تغییر کند تا ترافیک به WAF ابری هدایت شود. مزیت دیگر WAFهای مبتنی بر ابر، بهروز شدن آنها در برابر جدیدترین حملات بهشکل خودکار و بدون پرداخت هیچ هزینه یا عمل اضافهای از سوی کاربر است.

WAF ابر آروان چیست و چگونه کار میکند؟

WAF ابر آروان با استفاده از مجموعه قوانینی با عنوان OWASP Core Rule Set یا OWSAP CRS و بر پایهی روش «مبتنی بر امتیاز» عمل میکند. روش مبتنی بر امتیاز، راهی برای شناسایی حملات با دقت بالا است. در این روش به هر قانون امتیازی اختصاص مییابد که هنگام تطابق چند قانون با یک درخواست، امتیاز قوانین مطابقتیافته با هم جمع میشود و با مقدار آستانهی تعیینشده برای دیواره آتش وب (میزان حساسیت) مقایسه میشود. اگر امتیاز قوانین مطابقتیافته با آن درخواست، مساوی یا بیشتر از میزان حساسیت مشخصشده برای WAF باشد، آن درخواست بلاک خواهد شد.

شما میتوانید در مقالهی پیکربندی و تنظیمات WAF در پنل ابر آروان، با تنظیمات بخشهای مختلف WAF ابر آروان آشنا شوید.