حملههای منع سرویس (denial-of-service یا DOS) و منع سرویس توزیعشده (Distributed denial-of-service یا DDoS) به مجموعه حملاتی گفته میشود که به کمک آن هکرها تلاش میکنند یک سرویس یا یک سیستم خاص را از دسترس خارج کرده و اتصال کاربران به آن را مختل کنند.

انگیزهی هکرها از اینگونه حملات متفاوت است، اما همانند دیگر انواع حملهها، خودنمایی، رقابت تجاری-سیاسی و بدخواهی از مهمترین انگیزههای چنین حملاتی است. در چند سال گذشته با افزایش منابع پهنای باند و تعدد سرویسگیرندگان اینترنتی حملات منع سرویس نیز افزایش چشمگیری داشته است. میتوانید نقشهی لحظهای (و البته تقریبی) برخی از این حملات را مشاهده کنید.

مقابله با حملات منع سرویس توزیعشده یکی از پیچیدهترین مشکلات سرویسدهندگان بزرگ اینترنتی است. بهشکلی که هیچگاه نمیتوان با اطمینان از مقابلهی صد درصدی با آن سخن گفت. اما روشهای پیچیدهی نوینی وجود دارد که از بیشتر حملات DDoS جلوگیری میکند و ابر آروان به کمک این روشها از شما دربرابر این حملات محافظت خواهد کرد. در این مقاله تلاش میکنیم برخی از این حملهها و راههای مقابله ابر آروان با آن ها را تشریح کنیم.

به دلیل مسایل امنیتی امکان ارایهی برخی از نکتههای فنی در این مقاله وجود ندارد. بدیهی است در جلسات فنی با مشتریان سازمانی جزییات معماری ابر آروان برای مقابله با حملات DDoS تشریح خواهد شد.

حملات DDoS لایه ۳ و ۴

جریان سیلآسای سین (SYN Flood)

شناخت با این نوع حمله نیاز به کمی آشنایی با ساختار برقراری ارتباط پروتکل TCP دارد. ایجاد یک اتصال پایدار در پروتکل TCP به کمک گفتوگویی سه قسمتی آغاز میشود. در این نوع حمله نفوذگر تعداد بیشماری بستهی TCP/SYN با آدرس فرستنده جعلی تولید کرده و برای قربانی ارسال میکند. قربانی با فرستادن بستهی پاسخ SYN ACK تلاش میکند ارتباط مورد نظر را ایجاد کند، اما از آنجاییکه آدرس فرستنده بستهها جعلی است ارتباط نیمهباز باقی میماند. در این وضعیت دو اتفاق مهم میافتد، یکی اینکه ممکن است تعداد اتصال یا connection مجاز به پایان برسد و دیگر تمام یا بیشتر منابع سرور صرف این اتصالات جعلی شده و امکان سرویسدهی عادی سلب شود.

جریان سیل آسای UDP

در این روش نفوذگر اقدام به ارسال بیش از حد بستههای UDP به پورتهای مختلف و تصادفی میکند. در این حالت سیستم عامل ابتدا تلاش میکند که از باز بودن پورت مورد نظر اطمینان حاصل کند، پس از اینکار و اطمینان از اینکه هیچ سرویسی بر روی این پورت به حالت شنود قرارنگرفته است، بستههای ICMP از نوع Destination Unreachable میفرستد که مقدار زیادی از منابع سرور را به خود مشغول میکند.

حملات انعکاسی و انعکاسی افزاینده (Reflected Attack and Amplification)

در این نوع حملات که یکی از خطرناکترین انواع حملات منع سرویس است نفوذگر تعداد زیادی بستهی جعلی با IP قربانی را به سرورها و کامپیوترهای مختلف ارسال میکند، سپس تمام این کامپیوترها پاسخ خود را به آدرس قربانی ارسال میکنند. به این ترتیب سیستم قربانی به تعداد بیشماری سیستم شروع به ارسال بستههای اطلاعاتی کرده و در نتیجه پهنای باند و سایر منابع قربانی مصرف شده و سرویسدهی مختل میشود.

در نوع پیشرفتهتر این نوع حملات که به amplification موسوم است، هکر از درخواستهایی استفاده میکند که پاسخ بزرگتری در پی داشته باشد. این پاسخها در نوع NTP amplification تا ۵۵۶ برابر و در نوع DNS amplification تا ۱۷۹ برابر بسته ارسالی خواهد بود. برای مثال یک هکر میتواند با صرف یک گیگابایت پهنای باند به اندازه ۵۵۶ گیگابایت اطلاعات را بهسمت قربانی گسیل کند.

مقابله با حملات DDoS

در حالت عادی سرور شما بدون هیچ محافظی (و یا فقط با firewall عادی) در حال سرویسدهی به کاربران است. هر نوع حملهی منع سرویس میتواند سیستم شما را با اختلال کامل روبهرو کند.

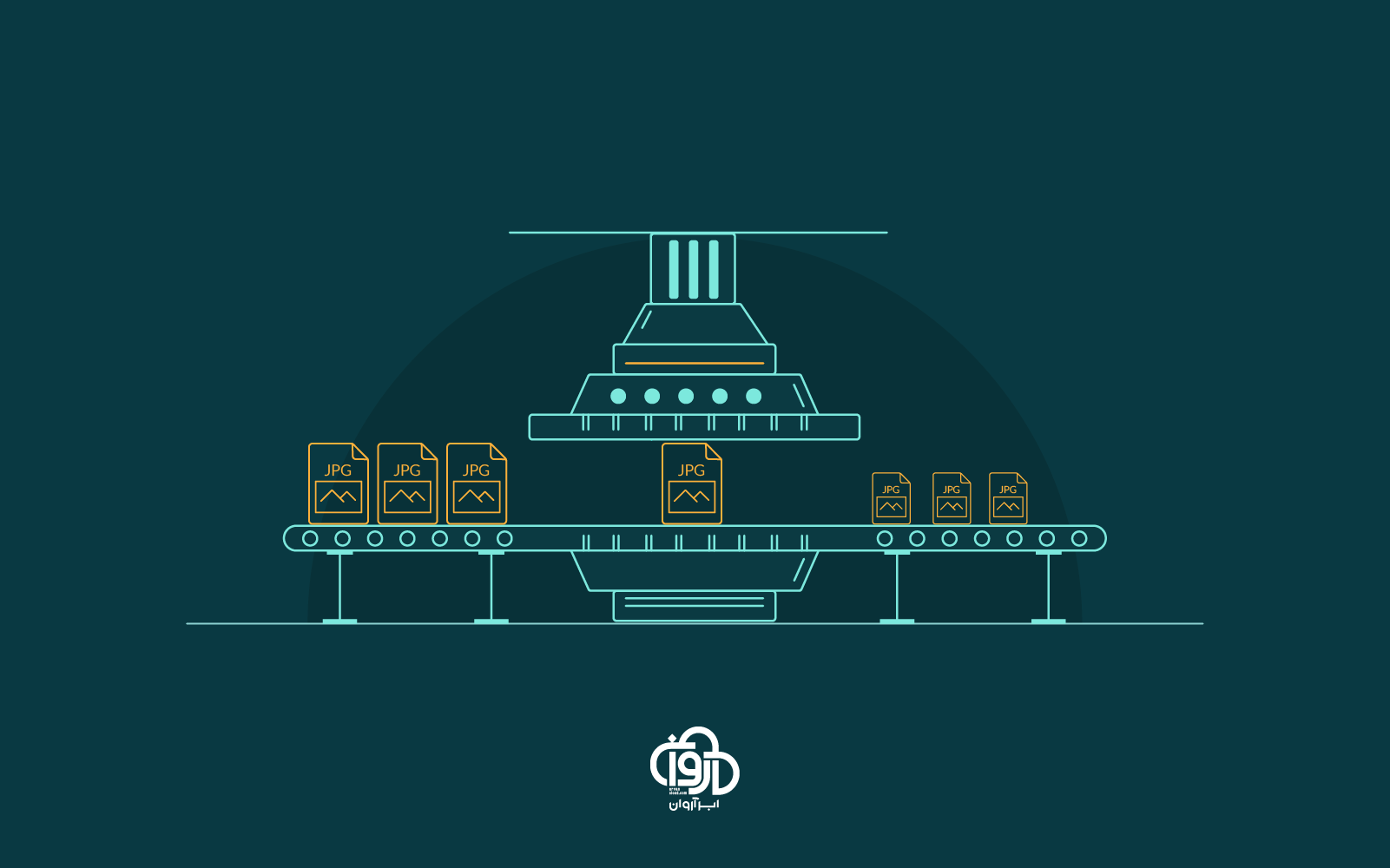

اما زمانیکه شما از سرویس امنیت ابری آروان برای محافظت استفاده میکنید همهی اتصالات ابتدا و با توجه به موقعیت جغرافیایی وارد ابر آروان میشود. در این مرحله تمام حملات بهوسلیهی آروان جذب و رقیق شده و از ترافیک عادی تفکیک میشوند. ترافیک عادی به سمت سرور شما ارسال و ترافیک مربوط به حمله نابود میشود. البته مهم است بدانید که در هرشکل و با هر شدتی حملات مناطق مختلف بر روی سایر مناطق بیاثر خواهد بود. برای مثال باتهای بهکار گرفتهشده در چین هیچگونه تاثیری در سرویس دریافتی کاربران داخل ایران نخواهد داشت.

حملات DDoS لایه ۷

اما شاید پیچیدهترین نوع حملات DDOS از نوع حملات لایه 7 باشد. فرض کنید بیش از چند صد هزار سیستم آلوده متشکل از کامپیوترهای خانگی، سرورهای مختلف و یا حتا مودمهای اینترنت خانگی که درست تنظیم نشده بودهاند، به سمت یک وبسایت یک درخواست قانونی ارسال کنند. در این حالت بیشتر روشهای ذکرشده در بالا ناکارآمد بوده و سرور یا وبسایت مورد هدف قرارگرفته و بهراحتی از دسترس خارج خواهد شد. اما به کمک ابر آروان میتوان با این مساله نیز مقابله کرد. در تنظیمات مربوط به مقابله با حملات منع سرویس در پنل کاربری ابر آروان، سه سطح برای مقابله با این نوع حملات در نظر گرفته شده است:

عمومی:

در این حالت کاربران متوجه هیچ تغییری در سایت شما نخواهند شد، اما از ورود بسیاری از باتها که توانایی تنظیم cookie و استفاده از آن در سایر اتصالات را نداشته باشد جلوگیری خواهد شد.

حرفهای:

اگر باتهای حملهکننده به سایت شما از نوع هوشمندتری باشد، برای مقابله با آنها میتوانید از این سطح محافظتی استفاده کنید. به کمک این روش حتا از باتهایی که تلاش میکنند رفتار انسان را شبیهسازی کنند نیز به کمک یک نوع عملیات رمزنگاری جلوگیری میشود. کاربران شما در اولین اتصال خود به وبسایت شما برای چند لحظه صفحهای را مشاهده میکنند که تلاش میکند غیر ربات بودن آنها را تشخیص دهد.

پیشرفته:

فرض کنیم که باتهای طراحیشده برای حمله به سایت شما از سطح انتظار قدرتمندتر باشد. در این حالت با تنظیم حالت مقابله برروی حالت پیشرفته به کاربر یک کد امنیتی یا captcha نمایش داده میشود و تا بتواند چند تصویر را بهدرستی تشخیص دهد. از آنجاییکه ترافیک نمایش این صفحات و پردازش آنها خارج از سرور شما شکل میگیرد، میتوان این روش را از پیشرفتهترین و کارآمدترین روشهای مقابله با حملات منع سرویس لایه ۷ محسوب کرد.

حملههای منسوخشده

گاهی از حملاتی چون Nuke، Ping of Death، Teardrop، Nuke، SMURF و… بهعنوان سایر روشهای منع سرویس یاد میشود. بیشتر این حملات منسوخ شده و یا تاثیرگذاری خود را از دست داده است، این حملهها بر روی تجهیزات و زیرساختهای قدیمی اثر دارد و بهراحتی قابل جلوگیری است. ابر آروان همهی این حملات را بررسی کرده و تدابیر لازم در برای مقابله با آنها را در نظر میگیرد.

حملات برپایه Exploit

گاهی حملات منع سرویس به کمک اجرای یک کد مخرب (Exploit) که بر پایه یک آسیبپذیری بالقوه به وجود آمده است، شکل میگیرد. برای مثال نفوذگر به کمک یک آسیبپذیری قدیمی کشفشده و یا یک آسیبپذیری 0-day برروی یک وبسرور (مثلا IIS و یا Apache) کدی را برروی وب سرور اجرا میکند و باعث از کار افتادن آن سرویس و یا سرور میشود.

تمام ترافیکی ارسالی به سرور شما ابتدا از ابر آروان عبور میکند و سپس به سرورتان وارد میشود. در این مرحله و در لایهی بررسی امنیتی آروان همهی آسیبپذیریهای کشفشده را شناسایی میکند و در مورد آسیبپذیریهای کشفنشده نیز تلاش میکند برپایه رفتارشناسی از انجام یک حمله موفق جلوگیری کند.

یک پاسخ در “مقابلهی ابر آروان با حملات منع سرویس توزیعشده (DDOS)”

ممنون از مقاله خوبتون، ی سوال برای من پیش اومده، در بخش “حملات بر پایه Exploit ” من حدس میزم که شما از Intrusion detection/prevention

system استفاده می کنید. بیاین فرض کنیم شما از ابزار هایی مثل Suricata یا Snort استفاده کنید. سوال اینه که چطوری میتونید ادعا کنید که در مقابل زیرو دی اتک ها مقاوم هستید؟ بنظرتون ادعای بزرگی نیست؟